Szkodniki pod lupą

Program wykonuje analizę behawioralną, czyli badanie zachowania programów. Gdy analizowana aplikacja wykonuje operacje potencjalnie groźne dla systemu i prywatności (np. prowadzi nasłuch na otwartych portach lub próbuje się duplikować), jej działanie jest przerywane. Metoda ta świetnie uzupełnia działanie programów antywirusowych, które bazują na porównywaniu zawartości analizowanego pliku z wzorcami wirusów dostępnymi w ich wewnętrznej bazie definicji.

Program wykonuje analizę behawioralną, czyli badanie zachowania programów. Gdy analizowana aplikacja wykonuje operacje potencjalnie groźne dla systemu i prywatności (np. prowadzi nasłuch na otwartych portach lub próbuje się duplikować), jej działanie jest przerywane. Metoda ta świetnie uzupełnia działanie programów antywirusowych, które bazują na porównywaniu zawartości analizowanego pliku z wzorcami wirusów dostępnymi w ich wewnętrznej bazie definicji.

- modyfikacja plików systemowych i rejestru

- szpiegowanie klawiatury

- automatyczne pobieranie i uruchamianie plików z internetu

- automatyczne wysyłanie wiadomości e-mail

- dopisywanie kodu do programów

- instalowanie i uruchamianie aplikacji bez widocznego na pulpicie okna

- nieautoryzowane instalowanie procesów i sterowników

- tworzenie wpisów do autostartu Windows

- zmiana zawartości pliku Hosts

- zmiana ustawień przeglądarki stron WWW

- instalacja złośliwego kodu typu: spyware, backdoor, HiJacker, Dialer, Keylogger, Worm

Po zakończeniu procesu rejestracji kliknij przycisk Dalej. Na pierwszym etapie konfiguracji wyświetlą się opcje związane z pracą programu w chmurze oraz opcje aktualizacji. Zalecamy pozostawienie domyślnie wybranych opcji i kliknięcie przycisku Dalej.

Na drugim etapie program przeprowadzi automatyczną aktualizację. Po jej zakończeniu kliknij Dalej.

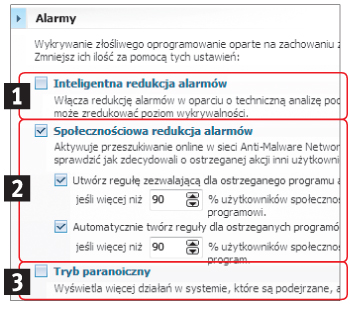

Kolejny etap to konfiguracja alarmów. Oprócz domyślnie zaznaczonej opcji dostępne są jeszcze dwie. Pierwsza (2) jest przeznaczona dla osób, które nie chcą być niepokojone ewentualnymi alarmami spowodowanymi przez wykryte zagrożenia. Druga opcja (1), jest z kolei przeznaczona dla osób wyczulonych na punkcie bezpieczeństwa. Zaznaczenie tej opcji spowoduje, że program będzie reagował także w przypadku zdarzeń nie zawsze niebezpiecznych dla systemu. Po skonfigurowaniu alarmów kliknij (3).

Na kolejnym etapie masz możliwość zmodyfikowania ustawień strażnika. Wszystkie opcje są domyślnie zaznaczone. Radzimy pozostawić je bez zmian i kliknąć Dalej, przechodząc do ostatniego etapu kończącego konfigurację programu. Po kliknięciu przycisku Zamknij konfigurator wyświetli się główny interfejs zarejestrowanego i skonfigurowanego programu, który od tej chwili jest gotowy do pracy.