W marcu tego roku fani popularnych gier na PC takich jak Call of Duty, Minecraft i World of Tanks odkryli, że nie mogą otworzyć plików z zapisanym stanem gry albo podłączyć się do swojego konta w chmurze. Zamiast rozgrywki zobaczyli informację od hakerów, że ich pliki zostały zaszyfrowane, a klucz do ich odblokowania zostanie udostępniony po uiszczeniu równowartości 500 dolarów w wirtualnej walucie Bitcoin.

Teslacrypt atakuje

Komputery wszystkich tych osób zostały zainfekowane szkodnikiem typu ransomware o nazwie Teslacrypt. Jest to rodzaj programu hakerskiego, który nie podłącza zainfekowanego komputera do botnetu ani nie kradnie haseł czy informacji transakcyjnych, lecz służy do szantażu. Nazwa tego rodzaju szkodliwego oprogramowania pochodzi od angielskiego słowa „ransom”, czyli okup.

Przedmiotem szantażu nie jest tutaj na szczęście życie czy zdrowie człowieka, lecz informacje, które hakerzy „wzięli w niewolę” po udanym przełamaniu zabezpieczeń komputera. W wypadku szkodnika Teslacrypt są to zapisane stany gier, zidentyfikowane przez szkodnika na podstawie 185 różnych rozszerzeń. Znalezione pliki są szyfrowane przy pomocy bardzo silnego algorytmu AES 256-bit. Takiego „sejfu” nie można otworzyć żadnym programem do łamania haseł, nawet w sytuacji, gdy do obliczeń wykorzysta się potężny superkomputer. Jedynym sposobem jest uzyskanie klucza dekodującego, który pozostaje w rękach cyberprzestępców. Ofiara ma do wyboru: zapłacić albo pożegnać się z danymi.

Przedmiotem szantażu nie jest tutaj na szczęście życie czy zdrowie człowieka, lecz informacje, które hakerzy „wzięli w niewolę” po udanym przełamaniu zabezpieczeń komputera. W wypadku szkodnika Teslacrypt są to zapisane stany gier, zidentyfikowane przez szkodnika na podstawie 185 różnych rozszerzeń. Znalezione pliki są szyfrowane przy pomocy bardzo silnego algorytmu AES 256-bit. Takiego „sejfu” nie można otworzyć żadnym programem do łamania haseł, nawet w sytuacji, gdy do obliczeń wykorzysta się potężny superkomputer. Jedynym sposobem jest uzyskanie klucza dekodującego, który pozostaje w rękach cyberprzestępców. Ofiara ma do wyboru: zapłacić albo pożegnać się z danymi.

Rosnące zagrożenie

Oczywiście w uprzywilejowanej sytuacji są użytkownicy, którzy posiadają kopię zapasową danych, ale niestety wciąż jest to nieliczna grupa. Większość ofiar jest zmuszona do zapłacenia okupu. Co ciekawe, ofiary to nie tylko indywidualni użytkownicy. Inne odmiany ransomware, które szyfrowały pliki biurowe MS Office, pozwoliły cyberprzestępcom wyciągać pieniądze także od firm oraz instytucji publicznych, w tym także amerykańskiej policji lokalnej, której ransomware zaszyfrowało całą bazę raportów z miejsc przestępstw.

Firmy specjalizujące się w cyberbezpieczeństwie szacują, że ransomware jest dla użytkowników PC jednym z szybciej rosnących zagrożeń. McAfee w najnowszym raporcie podkreśla, że liczba ataków tego typu zwiększyła się w ostatnim kwartale 2014 roku aż o 144 proc., Symantec zaś obliczył, że liczba infekcji ransomware zwiększyła się w ciągu 2014 roku aż siedem razy! Rosnące zagrożenie tego rodzaju szkodnikami jest bezpośrednią konsekwencją tego, że większość ofiar, wbrew zaleceniom organów ścigania i ekspertów od bezpieczeństwa, płaci cyberprzestępcom. Dane z zaszyfrowanych plików są warte więcej niż „niewygórowany” okup w wysokości 500 dol. W decyzji o uiszczeniu okupu pomaga także to, że „porywacze” w ogromnej większości wypadków wywiązują się z obietnicy i dostarczają klucz dekodujący.

Firmy specjalizujące się w cyberbezpieczeństwie szacują, że ransomware jest dla użytkowników PC jednym z szybciej rosnących zagrożeń. McAfee w najnowszym raporcie podkreśla, że liczba ataków tego typu zwiększyła się w ostatnim kwartale 2014 roku aż o 144 proc., Symantec zaś obliczył, że liczba infekcji ransomware zwiększyła się w ciągu 2014 roku aż siedem razy! Rosnące zagrożenie tego rodzaju szkodnikami jest bezpośrednią konsekwencją tego, że większość ofiar, wbrew zaleceniom organów ścigania i ekspertów od bezpieczeństwa, płaci cyberprzestępcom. Dane z zaszyfrowanych plików są warte więcej niż „niewygórowany” okup w wysokości 500 dol. W decyzji o uiszczeniu okupu pomaga także to, że „porywacze” w ogromnej większości wypadków wywiązują się z obietnicy i dostarczają klucz dekodujący.

Pozdrowienia z Rosji

Ransomware jest stosunkowo nową metodą cyberprzestępczą. Pierwszym w pełni skutecznym narzędziem do ataku tego typu był Cryptolocker z 2013 roku, jednak pierwsze pomysły „porywania” komputerów i danych dla okupu pojawiły się dużo wcześniej. Ojczyzną ransomware jest Rosja, gdzie pierwsze próby tego typu ataków miały miejsce już w latach 2005-2006. Wykryty tam wirus TROJ_CRYZIP.A wyszukiwał określone typy plików i przenosił je do archiwum ZIP zabezpieczonego hasłem. W miejscu, gdzie wcześniej znajdowały się pliki, szkodnik pozostawiał plik tekstowy z informacją, że można odzyskać dane za 300 dolarów. W 2011 roku w rosyjskim ransomware pojawił się kolejny charakterystyczny element – mechanizm transakcyjny ułatwiający płacenie okupu, maskujący jednocześnie przepływ pieniędzy. Wirus nazwany TROJ_RANSOM.QOWA informował, że hasło do odszyfrowania pliku można uzyskać, wysyłając wiadomość pod podany w komunikacie numer zagraniczny o podwyższonej opłacie (SMS Premium).

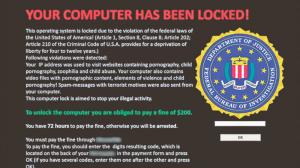

W kolejnym roku ransomware było gotowe do podboju świata. W marcu wirus TROJ_RANSOM.BOV został wykryty w różnych miejscach w Europie oraz Ameryce Północnej. Ta generacja szkodników miała udoskonalony komunikat –zamiast numeru telefonu czy konta na ekranie pojawiała się groźna wiadomość stylizowana na ostrzeżenie policyjne o wykryciu „nielegalnych” działań w sieci (ściągania plików z P2P, przeglądania stron erotycznych etc.). Aby zwiększyć wiarygodność, była spersonalizowana. Znajdowały się w niej informacje o miejscu pobytu, a samą treść dobierano tak, by pasowała do narodowości ofiary. Komunikat wzywał do uiszczenia opłaty za pośrednictwem jednej z usług płatności elektronicznych, ułatwiających zachowanie anonimowości (np. Ukash, PaySafeCard, MoneyPack).

Przedmiotem szantażu nie jest tutaj na szczęście życie czy zdrowie człowieka, lecz informacje, które hakerzy „wzięli w niewolę” po udanym przełamaniu zabezpieczeń komputera. W wypadku szkodnika Teslacrypt są to zapisane stany gier, zidentyfikowane przez szkodnika na podstawie 185 różnych rozszerzeń. Znalezione pliki są szyfrowane przy pomocy bardzo silnego algorytmu AES 256-bit. Takiego „sejfu” nie można otworzyć żadnym programem do łamania haseł, nawet w sytuacji, gdy do obliczeń wykorzysta się potężny superkomputer. Jedynym sposobem jest uzyskanie klucza dekodującego, który pozostaje w rękach cyberprzestępców. Ofiara ma do wyboru: zapłacić albo pożegnać się z danymi.

Przedmiotem szantażu nie jest tutaj na szczęście życie czy zdrowie człowieka, lecz informacje, które hakerzy „wzięli w niewolę” po udanym przełamaniu zabezpieczeń komputera. W wypadku szkodnika Teslacrypt są to zapisane stany gier, zidentyfikowane przez szkodnika na podstawie 185 różnych rozszerzeń. Znalezione pliki są szyfrowane przy pomocy bardzo silnego algorytmu AES 256-bit. Takiego „sejfu” nie można otworzyć żadnym programem do łamania haseł, nawet w sytuacji, gdy do obliczeń wykorzysta się potężny superkomputer. Jedynym sposobem jest uzyskanie klucza dekodującego, który pozostaje w rękach cyberprzestępców. Ofiara ma do wyboru: zapłacić albo pożegnać się z danymi. Firmy specjalizujące się w cyberbezpieczeństwie szacują, że ransomware jest dla użytkowników PC jednym z szybciej rosnących zagrożeń. McAfee w najnowszym raporcie podkreśla, że liczba ataków tego typu zwiększyła się w ostatnim kwartale 2014 roku aż o 144 proc., Symantec zaś obliczył, że liczba infekcji ransomware zwiększyła się w ciągu 2014 roku aż siedem razy! Rosnące zagrożenie tego rodzaju szkodnikami jest bezpośrednią konsekwencją tego, że większość ofiar, wbrew zaleceniom organów ścigania i ekspertów od bezpieczeństwa, płaci cyberprzestępcom. Dane z zaszyfrowanych plików są warte więcej niż „niewygórowany” okup w wysokości 500 dol. W decyzji o uiszczeniu okupu pomaga także to, że „porywacze” w ogromnej większości wypadków wywiązują się z obietnicy i dostarczają klucz dekodujący.

Firmy specjalizujące się w cyberbezpieczeństwie szacują, że ransomware jest dla użytkowników PC jednym z szybciej rosnących zagrożeń. McAfee w najnowszym raporcie podkreśla, że liczba ataków tego typu zwiększyła się w ostatnim kwartale 2014 roku aż o 144 proc., Symantec zaś obliczył, że liczba infekcji ransomware zwiększyła się w ciągu 2014 roku aż siedem razy! Rosnące zagrożenie tego rodzaju szkodnikami jest bezpośrednią konsekwencją tego, że większość ofiar, wbrew zaleceniom organów ścigania i ekspertów od bezpieczeństwa, płaci cyberprzestępcom. Dane z zaszyfrowanych plików są warte więcej niż „niewygórowany” okup w wysokości 500 dol. W decyzji o uiszczeniu okupu pomaga także to, że „porywacze” w ogromnej większości wypadków wywiązują się z obietnicy i dostarczają klucz dekodujący.