|

Twitter i Facebook jako źródła infekcji

|

Krzykiem mody wśród przestępców internetowych są ataki za pośrednictwem popularnych sieci społecznych. Najbardziej znanym wirusem w 2009 roku, który rozprzestrzeniał się w ten sposób, był Koobface. Pojawił się najpierw na Facebooku, następnie został zmodyfikowany, by rozprzestrzeniać się przez mikroblogi. Po zakażeniu użytkownika przejmował kontrolę nad jego kontem na Twitterze i rozsyłał informację o ciekawym filmie na YouTube. Po kliknięciu odnośnika odbiorca wiadomości był przekierowywany do strony z informacją o konieczności aktualizacji flasha do nowej wersji. Ściągnięty plik był oczywiście trojanem, który infekował komputer. W ten sposób Koobface zaraził w krótkim czasie 3,5 mln pecetów.

Z kolei na Facebooku przestępcy, korzystając z loginów wykradzionych w atakach phishingowych z kont ofiar, wysyłali do ich znajomych dramatyczne prośby o pomoc finansową, rzekomo niezbędną do wydostania się z tarapatów za granicą.

|

Aby zrealizować swój cel, przestępca musi nam podrzucić program – trojan (patrz ramka „Rodzaje złośliwego oprogramowania”). Po udanej infekcji może go skonfigurować do różnych zadań. Oprócz przechwytywania haseł czy rozsyłania spamu przestępca może przekształcić pecet w serwer do wyświetlania stron WWW infekujących kolejne komputery czy wykorzystywać serwer do kolejnych ataków.

Odpowiednio skonfigurowany malware może zainstalować w komputerze system pośredniczący w wymianie danych między przeglądarką WWW a serwerem internetowym. Dzięki temu przestępca może dowolnie fałszować treść stron. Niedawno został wykryty trojan, który zamieniał numer konta bankowego w chwili, gdy użytkownik definiował nowy przelew zewnętrzny. Dzięki temu pieniądze nie trafiały na konto odbiorcy, ale na konto złodzieja. Nieświadomy użytkownik autoryzował kradzież prawdziwym kodem jednorazowym. Inny malware przechwytywał kody jednorazowe, nie realizując transakcji. Następnie czyścił konto, a użytkownikowi serwował stronę banku z fałszywym saldem, tak by maksymalnie opóźnić moment zgłoszenia przestępstwa organom ścigania.

Drogi infekcji

Wyrafinowane jak sam malware są sztuczki, jakimi przestępcy próbują włamać się do naszego systemu. Stare triki, jak umieszczenie pliku wykonywalnego w załączniku do

e-maila, zostały zmodyfikowane. Dzisiaj załącznikami są głównie pliki PDF lub flash z intrygującą treścią. Po kliknięciu dokument pojawia się w odtwarzaczu. Użytkownik widzi treść, a ukryta „niespodzianka” sprawdza, z jaką wersją programu ma do czynienia. Jeśli okaże się, że Adobe Reader bądź flash nie jest zaktualizowany, program wykorzystuje lukę i przenika do systemu.

Popularnym scenariuszem ataku jest wykorzystanie luk w przeglądarce. Użytkownik dostaje e-mail, w którym „przyjaciel” poleca odwiedzenie ciekawej strony WWW. Po wejściu na stronę uruchamia się skrypt testujący zabezpieczenia przeglądarki. Jeśli jest to niezabezpieczona, starsza wersja aplikacji, skrypt uruchamia w tle ściąganie trojana.

Przestępcy wyszukują źle zabezpieczone serwery WWW. Są to często witryny małych firm, amatorskie serwisy blogowe, na których autorzy rzadko aktualizują oprogramowanie, a czasami nawet zaniedbane strony korporacyjne. Po przełamaniu zabezpieczeń modyfikują treść witryny, uzupełniając ją o własny skrypt instalujący trojana. Każdy użytkownik, który wchodzi na daną stronę, by przeczytać nową notkę lub sprawdzić informacje o produkcie, staje się ofiarą zaskakującego ataku.

Przestępcy wyszukują źle zabezpieczone serwery WWW. Są to często witryny małych firm, amatorskie serwisy blogowe, na których autorzy rzadko aktualizują oprogramowanie, a czasami nawet zaniedbane strony korporacyjne. Po przełamaniu zabezpieczeń modyfikują treść witryny, uzupełniając ją o własny skrypt instalujący trojana. Każdy użytkownik, który wchodzi na daną stronę, by przeczytać nową notkę lub sprawdzić informacje o produkcie, staje się ofiarą zaskakującego ataku.

Niebezpieczny phishing

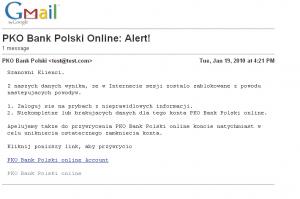

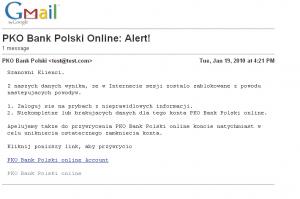

Spam jest głównym kanałem bardzo niebezpiecznych ataków phishingowych. Są to sztuczki obliczone na wyłudzenie od użytkowników loginów do serwisów internetowych, przede wszystkim kont bankowych. Są one następnie używane do wykradania pieniędzy albo do prowadzenia ataków z użyciem ukradzionej tożsamości ofiary.

Typowy atak phishingowy wygląda tak: użytkownik dostaje sfałszowany e-mail, w którym w polu nadawcy widnieje adres e-mailowy banku, a w treści komunikat o konieczności natychmiastowego zalogowania, w celu odblokowania konta. Pod spodem jest zazwyczaj odnośnik prowadzący do witryny przypominającej do złudzenia stronę banku. Tam użytkownik jest proszony o podanie loginu oraz potwierdzenie operacji jednym bądź kilkoma kodami jednorazowymi, które oczywiście trafiają prosto do przestępcy. Nowym sposobem jest łączenie ataków phishingowych z dystrybucją malware. Po udanym logowaniu do „banku” użytkownicy są zachęcani do pobrania aktualizacji oprogramowania, która jest rzekomo niezbędna do poprawnego działania interfejsu konta. Jeśli użytkownik to zrobi, to nie dość, że ma wyzerowane konto, dodatkowo w systemie instalowany jest trojan, który dołącza komputer do botnetu.

Coraz częściej pojawiają się groźniejsze, spersonalizowane ataki na wąską grupę ludzi, np. pracowników jednej firmy. Jest to szczególnie niebezpieczne, bo zawężenie grupy docelowej pozwala wymyślić doskonalszą pułapkę socjotechniczną. Jest to możliwe dzięki informacjom o swoim życiu i pracy, jakie coraz częściej publikujemy na ogólnodostępnych portalach społecznościowych.

Przestępcy wyszukują źle zabezpieczone serwery WWW. Są to często witryny małych firm, amatorskie serwisy blogowe, na których autorzy rzadko aktualizują oprogramowanie, a czasami nawet zaniedbane strony korporacyjne. Po przełamaniu zabezpieczeń modyfikują treść witryny, uzupełniając ją o własny skrypt instalujący trojana. Każdy użytkownik, który wchodzi na daną stronę, by przeczytać nową notkę lub sprawdzić informacje o produkcie, staje się ofiarą zaskakującego ataku.

Przestępcy wyszukują źle zabezpieczone serwery WWW. Są to często witryny małych firm, amatorskie serwisy blogowe, na których autorzy rzadko aktualizują oprogramowanie, a czasami nawet zaniedbane strony korporacyjne. Po przełamaniu zabezpieczeń modyfikują treść witryny, uzupełniając ją o własny skrypt instalujący trojana. Każdy użytkownik, który wchodzi na daną stronę, by przeczytać nową notkę lub sprawdzić informacje o produkcie, staje się ofiarą zaskakującego ataku.