Powtarzające się wycieki informacji z serwisów internetowych, np. kradzież rozbieranych selfie Jennifer Lawrence i innych gwiazd Hollywood, jaka miała miejsce we wrześniu 2014 roku, pokazują niedoskonałość zabezpieczeń implementowanych w serwisach przechowujących informacje w chmurze. Jednak ta słabość nie wynika z technicznych wad mechanizmu logowania. Jego skuteczność zależy w dużym stopniu od użytkownika.

Powtarzające się wycieki informacji z serwisów internetowych, np. kradzież rozbieranych selfie Jennifer Lawrence i innych gwiazd Hollywood, jaka miała miejsce we wrześniu 2014 roku, pokazują niedoskonałość zabezpieczeń implementowanych w serwisach przechowujących informacje w chmurze. Jednak ta słabość nie wynika z technicznych wad mechanizmu logowania. Jego skuteczność zależy w dużym stopniu od użytkownika.

Niestety internauci zwykle nieumiejętnie korzystają z możliwości stwarzanych przez zabezpieczenia serwisów. Żerują na tym hakerzy, którzy okradają naiwnych użytkowników z prywatnych treści, kont i sekretów.

Zabezpieczenie przed resetem hasła

Najczęstszym sposobem łamania zabezpieczeń kont internetowych jest wykorzystanie mechanizmu resetowania hasła. Tą drogą wykradzione zostały także zdjęcia gwiazd we wspomnianym ataku. Aby go uruchomić, hakerowi wystarczy sam e-mail atakowanej osoby. Resetowanie hasła następuje zazwyczaj podczas odpowiedzi na sekretne pytanie, które się definiuje w czasie zakładania konta w serwisie. Problem w tym, że w większości wypadków odpowiedź jest na tyle oczywista, że można je ustalić po krótkim internetowym rozpoznaniu biografii i zainteresowań ofiary. Skutecznym zabezpieczeniem przed zresetowaniem hasła będzie wymyślenie całkowicie fikcyjnej odpowiedzi. Jeśli boisz się, że jej zapomnisz, zapisz frazę na kartce, zaklej ją w kopercie i schowaj w bezpiecznym miejscu oddalonym od komputera. Takie zabezpieczenia są zaskakująco skuteczne.

Silne hasło

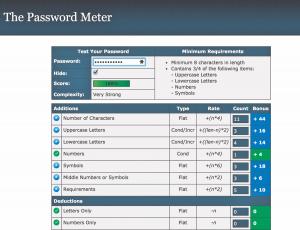

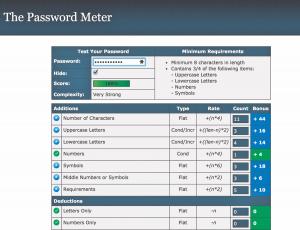

Dużą część haseł używanych w internecie można odgadnąć nawet bez używania wyspecjalizowanych narzędzi hakerskich. Przetestowanie kilku najbardziej popularnych fraz w naszym kraju, typu „123 456”, „qwerty”, czy „polska”, może wystarczyć za cały proces łamania zabezpieczeń konta internetowego. Jeśli haker zdoła wykraść plik z hasłami, który jest przechowywany na serwerze, będzie w stanie złamać także bardziej wyrafinowane kombinacje bazujące na istniejących słowach. Jest to możliwe w krótkim czasie za pomocą tzw. ataku słownikowego. Dlatego warto używać haseł złożonych z przypadkowego ciągu znaków zawierających przynajmniej jedną dużą literę i jedną cyfrę. Wymyślone hasło można przetestować na stronie www.passwordmeter.com, gdzie algorytm sprawdzi, czy fraza ma wszystkie elementy utrudniające złamanie.

Jedno mocne hasło nie wystarczy, bo każdy serwis, w którym przechowujesz ważne informacje, powinien mieć niepowtarzalne zabezpieczenie. Hakerzy, jeśli zdołają wykraść bazę haseł z jednego serwisu, rutynowo testują loginy w innych miejscach.

Jak zapamiętać hasło?

Niestety, im silniejsze hasło, tym trudniej je zapamiętać. Konieczność pamiętania wielu skomplikowanych haseł przekracza możliwości nawet najbardziej zdeterminowanych internautów. Dlatego, korzystając z silnych haseł, nie da się uniknąć wspomagania własnej pamięci za pomocą aplikacji, która zapamiętuje i wpisuje hasła do formularza logowania. Choć takie narzędzia są wbudowane w przeglądarkę, lepiej użyć alternatywnego, silnie zabezpieczonego programu LastPass (www.lastpass.com). Przechowuje on hasła w postaci zabezpieczonego pliku, do którego hasło zna tylko użytkownik. Co więcej, dzięki wsparciu chmury LastPass tworzy kopię tego pliku on-line, nie tylko zabezpieczając go przed utratą, ale także umożliwiając synchronizację haseł między wieloma urządzeniami, np. desktopem a smartfonem.

Weryfikacja dwuetapowa

Doskonałym zabezpieczeniem przed włamaniem do konta jest mechanizm weryfikacji dwuetapowej. Po jego aktywacji wymagana jest dodatkowa autoryzacja, najczęściej przez wpisanie kodu SMS, przy każdej próbie logowania do konta z nowego urządzenia, aplikacji itp. Ten prosty krok jest doskonałą barierą nie tylko przed atakiem za pomocą pytania resetującego hasło, ale także w sytuacji, gdy ktoś, kto zna hasło, próbuje zalogować się do twojego konta z innego komputera czy urządzenia mobilnego. Takie zabezpieczenia ma zarówno Google, jak i Facebook. Do niedawna nie miały go serwery Apple iCloud, co ułatwiło wspomnianą na początku artykułu kradzież prywatnych zdjęć gwiazd, które jako użytkownicy iphone’ów, korzystały z backupu właśnie w iCloud, nie mając zresztą świadomości, że ich zdjęcia są wysyłane do chmury. W warsztacie opisujemy, jak korzystać z najbardziej rozbudowanego systemu weryfikacji dwuetapowej, który oferuje Google.

Doskonałym zabezpieczeniem przed włamaniem do konta jest mechanizm weryfikacji dwuetapowej. Po jego aktywacji wymagana jest dodatkowa autoryzacja, najczęściej przez wpisanie kodu SMS, przy każdej próbie logowania do konta z nowego urządzenia, aplikacji itp. Ten prosty krok jest doskonałą barierą nie tylko przed atakiem za pomocą pytania resetującego hasło, ale także w sytuacji, gdy ktoś, kto zna hasło, próbuje zalogować się do twojego konta z innego komputera czy urządzenia mobilnego. Takie zabezpieczenia ma zarówno Google, jak i Facebook. Do niedawna nie miały go serwery Apple iCloud, co ułatwiło wspomnianą na początku artykułu kradzież prywatnych zdjęć gwiazd, które jako użytkownicy iphone’ów, korzystały z backupu właśnie w iCloud, nie mając zresztą świadomości, że ich zdjęcia są wysyłane do chmury. W warsztacie opisujemy, jak korzystać z najbardziej rozbudowanego systemu weryfikacji dwuetapowej, który oferuje Google.

Zabezpieczenie systemu operacyjnego

Ostatnim elementem układanki związanej z zabezpieczaniem danych przechowywanych na koncie internetowym jest ochrona komputera przed trojanami dzięki systematycznym aktualizacjom systemu i aplikacji oraz dzięki instalacji programu antywirusowego, np. BitDefender Total Security (www.pcformat.pl/u/1227). Szkodliwe oprogramowanie bardzo często jest wyposażone w keylogger, czyli moduł rejestrujący wpisywane z klawiatury znaki, także loginy i hasła dostępu do serwisów internetowych. Tą drogą informacje pozwalające na dostęp do kont trafiają w ręce przestępców internetowych, którzy nie tylko będą mogli zapoznać się z prywatnymi informacjami, ale także wykorzystać reputację internetową użytkownika, np. na Allegro czy

Facebooku, do popełniania dalszych przestępstw.

Pamiętaj też, że oprogramowanie zabezpieczające to nie wszystko. Musisz także zachować elementarną czujność, by nie ulec atakowi phishingowemu, czyli próbie wyłudzenia haseł przez podrzucenie fałszywego e-maila. Mogłoby to zniweczyć wszystkie zabezpieczenia przed kradzieżą konta, jakie opisaliśmy w artykule.

Powtarzające się wycieki informacji z serwisów internetowych, np. kradzież rozbieranych selfie Jennifer Lawrence i innych gwiazd Hollywood, jaka miała miejsce we wrześniu 2014 roku, pokazują niedoskonałość zabezpieczeń implementowanych w serwisach przechowujących informacje w chmurze. Jednak ta słabość nie wynika z technicznych wad mechanizmu logowania. Jego skuteczność zależy w dużym stopniu od użytkownika.

Powtarzające się wycieki informacji z serwisów internetowych, np. kradzież rozbieranych selfie Jennifer Lawrence i innych gwiazd Hollywood, jaka miała miejsce we wrześniu 2014 roku, pokazują niedoskonałość zabezpieczeń implementowanych w serwisach przechowujących informacje w chmurze. Jednak ta słabość nie wynika z technicznych wad mechanizmu logowania. Jego skuteczność zależy w dużym stopniu od użytkownika.

Doskonałym zabezpieczeniem przed włamaniem do konta jest mechanizm weryfikacji dwuetapowej. Po jego aktywacji wymagana jest dodatkowa autoryzacja, najczęściej przez wpisanie kodu SMS, przy każdej próbie logowania do konta z nowego urządzenia, aplikacji itp. Ten prosty krok jest doskonałą barierą nie tylko przed atakiem za pomocą pytania resetującego hasło, ale także w sytuacji, gdy ktoś, kto zna hasło, próbuje zalogować się do twojego konta z innego komputera czy urządzenia mobilnego. Takie zabezpieczenia ma zarówno Google, jak i Facebook. Do niedawna nie miały go serwery Apple iCloud, co ułatwiło wspomnianą na początku artykułu kradzież prywatnych zdjęć gwiazd, które jako użytkownicy iphone’ów, korzystały z backupu właśnie w iCloud, nie mając zresztą świadomości, że ich zdjęcia są wysyłane do chmury. W warsztacie opisujemy, jak korzystać z najbardziej rozbudowanego systemu weryfikacji dwuetapowej, który oferuje Google.

Doskonałym zabezpieczeniem przed włamaniem do konta jest mechanizm weryfikacji dwuetapowej. Po jego aktywacji wymagana jest dodatkowa autoryzacja, najczęściej przez wpisanie kodu SMS, przy każdej próbie logowania do konta z nowego urządzenia, aplikacji itp. Ten prosty krok jest doskonałą barierą nie tylko przed atakiem za pomocą pytania resetującego hasło, ale także w sytuacji, gdy ktoś, kto zna hasło, próbuje zalogować się do twojego konta z innego komputera czy urządzenia mobilnego. Takie zabezpieczenia ma zarówno Google, jak i Facebook. Do niedawna nie miały go serwery Apple iCloud, co ułatwiło wspomnianą na początku artykułu kradzież prywatnych zdjęć gwiazd, które jako użytkownicy iphone’ów, korzystały z backupu właśnie w iCloud, nie mając zresztą świadomości, że ich zdjęcia są wysyłane do chmury. W warsztacie opisujemy, jak korzystać z najbardziej rozbudowanego systemu weryfikacji dwuetapowej, który oferuje Google.