W artykule:

W artykule:

- Czym są zagrożenia mobilne

- Zasady bezpieczeństwa

- Test ośmiu antywirusów

- Opis wybranych aplikacji

Od kilku lat stanowisko Google’a w sprawie mobilnych wirusów nie zmienia się.

W lipcu 2014 roku Adrian Ludwig, inżynier zajmujący się bezpieczeństwem systemu Android, stwierdził, że oprogramowanie antywirusowe w systemie mobilnym Google’a nie jest potrzebne. Wystarczy to, że aplikacje trafiające do sklepu Play przechodzą pełną weryfikację i są dokładnie sprawdzane pod kątem szkodliwego działania. Przedstawiciele firmy już wcześniej przekonywali, że oprogramowanie antywirusowe tworzone z myślą

o Androidzie jest bezwartościowe.

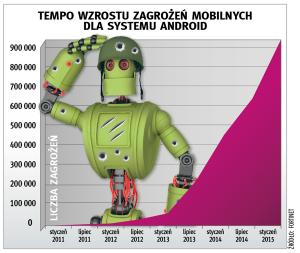

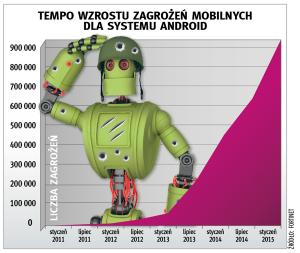

Zupełnie inaczej kwestię postrzegają zewnętrzne firmy zajmujące się bezpieczeństwem. Według raportu Kaspersky Lab w roku 2014 wykryto 295,5 tys. nowych modyfikacji szkodliwego oprogramowania na urządzenia mobilne.

A jak podaje firma Fortinet, obecnie liczba nowych zagrożeń przekracza 3 000 dziennie. O tym, że cyberprzestępcy upodobali sobie urządzenia mobilne, może też świadczyć spadek ilości szkodliwego oprogramowania tworzonego z myślą o stacjonarnym systemie Windows.

Główna ofiara

Twórcom szkodliwego oprogramowania zależy na tym, by ich program zainfekował jak największą liczbę urządzeń, dlatego tworzą wirusy działające na najpopularniejszych na świecie platformach. Obecnie takim oprogramowaniem jest Android, którego udział w światowym rynku mobilnych systemów operacyjnych wynosi już 80 proc. Nie dziwi więc, że złośliwe oprogramowanie tworzone z myślą o Androidzie stanowi ponad 97 proc. mobilnych wirusów. Co ciekawe, pozostałe 3 proc. szkodliwego oprogramowania powstaje z myślą o starszych systemach, np. Symbianie. Wirusy atakujące Windows Phone oraz iOS, poza nielicznymi wyjątkami, praktycznie nie istnieją.

Twórcom szkodliwego oprogramowania zależy na tym, by ich program zainfekował jak największą liczbę urządzeń, dlatego tworzą wirusy działające na najpopularniejszych na świecie platformach. Obecnie takim oprogramowaniem jest Android, którego udział w światowym rynku mobilnych systemów operacyjnych wynosi już 80 proc. Nie dziwi więc, że złośliwe oprogramowanie tworzone z myślą o Androidzie stanowi ponad 97 proc. mobilnych wirusów. Co ciekawe, pozostałe 3 proc. szkodliwego oprogramowania powstaje z myślą o starszych systemach, np. Symbianie. Wirusy atakujące Windows Phone oraz iOS, poza nielicznymi wyjątkami, praktycznie nie istnieją.

Jak działa wirus

Android jest otwartym oprogramowaniem, a użytkownik ma dostęp do znacznej części zasobów systemu

i wielu funkcji. By doszło do nieszczęścia, osoba korzystająca ze smartfona musi samodzielnie dać wirusowi dostęp do wrażliwych części systemu. Dlatego twórcy złośliwego oprogramowania uciekają się do prostych sztuczek. Wystarczy, że umieszczą w internecie – najczęściej poza sklepem Google’a

– program, który przyciągnie uwagę użytkowników. Aplikacją taką może być piracka kopia popularnej gry albo narzędzie mające kilkukrotnie przyspieszyć działanie smartfona lub wydłużyć jego czas pracy bez ładowania. Instalując taki program z podejrzanego źródła użytkownik wykonuje czarną robotę za hakera – udostępnia mu zasoby swojego telefonu.

Microsoft oraz Apple,

w przeciwieństwie do firmy Google, pozwalają na instalowanie na smartfonach wyposażonych w ich systemy operacyjne wyłącznie tych aplikacji, które pochodzą z oficjalnych sklepów. Znajdujące się tam programy przychodzą dokładną kontrolę. By zainstalować jakiekolwiek aplikacje z nieoficjalnych źródeł, trzeba wcześniej złamać zabezpieczenia systemu, a to wymaga specjalistycznej wiedzy.

Główne zagrożenia

Istnieje kilka rodzajów wirusów tworzonych z myślą o smartfonach, ale zdecydowaną większość z nich stanowią konie trojańskie (trojany). Jest to oprogramowanie, które podszywa się pod inną aplikację, np. popularną grę. Po instalacji wprowadza w systemie niepożądane zmiany – instaluje programy szpiegujące czy dodaje furtki umożliwiające przejęcie kontroli nad urządzeniem.

Najczęściej wykorzystywanym typem mobilnego konia trojańskiego jest Trojan-SMS. Program przejmuje kontrolę nad telefonem i potajemnie wysyła wiadomości SMS na numery premium. Miesiąc działania takiego wirusa może poskutkować rachunkiem liczonym w tysiącach złotych. Drugi, często spotykany typ trojanów, to Trojan-Downloader, który sam nie zawiera szkodników, ale pobiera je po instalacji w systemie.

Równie niebezpieczne co trojany są tzw. backdoory, czyli umieszczane

w systemie luki, które umożliwiają m.in. zdobycie danych znajdujących się na smartfonie. Najprostszą metodą uniknięcia włamania jest częste aktualizowanie oprogramowania smartfonu. W ten sposób nie pozostawia sie otwartej furtki dla przestepców.

W artykule:

W artykule:

Twórcom szkodliwego oprogramowania zależy na tym, by ich program zainfekował jak największą liczbę urządzeń, dlatego tworzą wirusy działające na najpopularniejszych na świecie platformach. Obecnie takim oprogramowaniem jest Android, którego udział w światowym rynku mobilnych systemów operacyjnych wynosi już 80 proc. Nie dziwi więc, że złośliwe oprogramowanie tworzone z myślą o Androidzie stanowi ponad 97 proc. mobilnych wirusów. Co ciekawe, pozostałe 3 proc. szkodliwego oprogramowania powstaje z myślą o starszych systemach, np. Symbianie. Wirusy atakujące Windows Phone oraz iOS, poza nielicznymi wyjątkami, praktycznie nie istnieją.

Twórcom szkodliwego oprogramowania zależy na tym, by ich program zainfekował jak największą liczbę urządzeń, dlatego tworzą wirusy działające na najpopularniejszych na świecie platformach. Obecnie takim oprogramowaniem jest Android, którego udział w światowym rynku mobilnych systemów operacyjnych wynosi już 80 proc. Nie dziwi więc, że złośliwe oprogramowanie tworzone z myślą o Androidzie stanowi ponad 97 proc. mobilnych wirusów. Co ciekawe, pozostałe 3 proc. szkodliwego oprogramowania powstaje z myślą o starszych systemach, np. Symbianie. Wirusy atakujące Windows Phone oraz iOS, poza nielicznymi wyjątkami, praktycznie nie istnieją.