Ukryj nazwę sieci

Skutecznym utrudnieniem dla hakera jest zablokowanie funkcji rozgłaszania nazwy sieci (SSID broadcast). Standardowo router informuje o tym, jak nazywa się sieć, dzięki czemu użytkownik może wybrać jej nazwę z menu i łatwo się do niej podłączyć. To jednak funkcja przydatna przede wszystkim dla publicznych hotspotów. Ponieważ do swojej domowej sieci nie chcesz zapraszać osób postronnych, wyłącz tę funkcję w panelu administracyjnym routera. Dzięki temu haker oprócz hasła będzie musiał odkryć także nazwę twojej sieci.

Musisz również zmienić domyślną nazwę sieci bezprzewodowej. Zazwyczaj jest to nazwa producenta routera (np. dlink, linksys) albo nazwa usługodawcy, jeśli router dostarczyła firma telekomunikacyjna. Lepiej unikać popularnych nazw sieci (statystykę popularnych słów używanych jako SSID na świecie znajdziesz na stronie http://pcformat.pl/u/151). Nie używaj także oczywistych haseł typu: sieć, domek czy imienia, nazwiska lub nazwy ulicy.

Włącz filtrowanie adresów MAC

Każda karta sieciowa ma swój unikatowy adres identyfikacyjny MAC (Media Access Control). Ustawienie filtrowania adresów kart sieciowych pozwala ograniczyć dostęp do sieci bezprzewodowej i przewodowej wyłącznie do puli zaufanych komputerów. Aby to zrobić, musisz poznać adresy własnych komputerów. Najłatwiej je sprawdzić, wpisując do linii komend systemu Windows polecenie ipconfig/all (w Windows 7

linię komend wywołasz, naciskając przycisk Start i wpisując w pole wyszukiwania cmd; w Windows XP klikasz przycisk START, potem opcję Uruchom i wpisujesz cmd). Wówczas Windows wyświetli wszystkie aktywne interfejsy sieciowe. Adresy MAC są widoczne w linii Adres fizyczny, a wyglądają np. tak: 00–1D-30–35-F5–21. Adresy MAC znajdziesz też w panelu administracyjnym (np. w ustawieniach serwera DHCP, w statusie, w logach) na liście komputerów podłączonych do punktu dostępowego.

Jak włączyć funkcję filtrowania, pokazuje warsztat. Dzięki temu zabiegowi, nawet gdy haker włamie się do twojej sieci, nie będzie mógł korzystać z internetu na swoim komputerze. Oczywiście, dopóki nie złamie hasła administracyjnego routera i nie zmieni ustawień.

Ustaw statyczne IP

Kolejnym zabezpieczeniem jest wyłączenie serwera DHCP, czyli mechanizmu przydzielania adresów IP komputerom podłączającym się do sieci. Zamiast tego w panelu administracyjnym ustaw statyczne adresy IP i powiąż je z adresami MAC używanych komputerów. Jedyną niewygodą jest wpisanie stałego IP i DNS-ów w parametrach protokołu IP wszystkich komputerów, które przewodowo lub bezprzewodowo łączą się z konfigurowanym routerem. W Windows stosowne opcje znajdziesz w panelu właściwości karty sieciowej, w ustawieniach protokołu IPv4.

Silne hasło dostępu

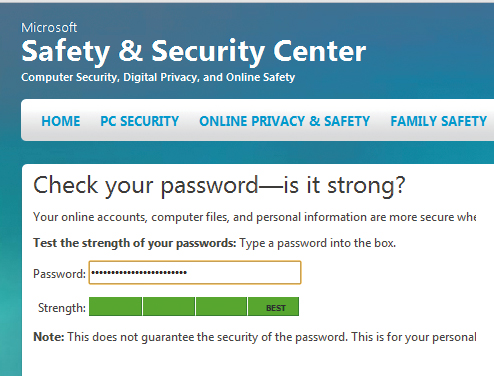

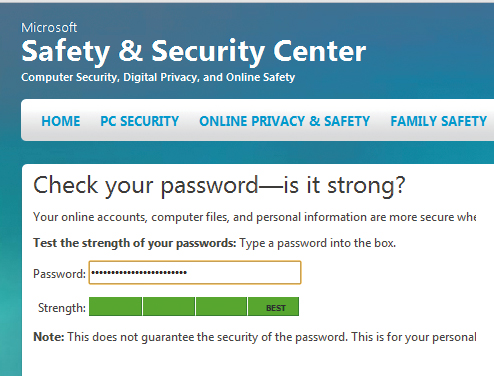

Hasło w bezpiecznym standardzie szyfrowania WPA nie może mieć mniej niż 8 znaków. Za hasło bardzo bezpieczne, które będzie odporne na atak słownikowy, uznaje się takie, które jest złożone z 13 zupełnie przypadkowych znaków z dopuszczalnej puli 95 znaków drukowanych ASCII, na przykład: ZJhaK8zZd5Ol(. Takie hasło można wygenerować online, np. na stronie http://absynth.pjwstk.edu.pl. Jeśli nie chcesz dręczyć pamięci idealnym hasłem, wymyśl własne, łatwe do zapamiętania, ale zadbaj, by była w nim przynajmniej jedna cyfra, jedna duża litera i jeden inny znak (np. PC^Format^11). Siłę własnego hasła możesz przetestować w serwisie Microsoftu http://pcformat.pl/u/150 (patrz ilustracja).

Pułapka na złodzieja

Jeśli chcesz sprawdzić, kto podkrada ci łącze, możesz pobawić się w detektywa, ale wymaga to trochę zachodu. W uproszczeniu:

1. Kup na Allegro stary hub ethernetowy, który różni się od nowoczesnego przełącznika (switcha) tym, że nie kieruje pakietów danych przesyłanych w sieci do określonego portu, tylko rozsyła je do wszystkich portów.

2. Do jednego portu w hubie podłącz bezprzewodowy punkt dostępowy z wyłączonymi zabezpieczeniami, do drugiego podłącz komputer.

3. Zainstaluj program do monitorowania sieci Wireshark (www.wireshark.org), który może pracować w trybie przechwytywania całego ruchu, docierającego do adaptera sieciowego w komputerze.

4. Po włączeniu przechwytywania będziesz mógł sprawdzić w logach, jakie komputery łączą się z twoją otwartą siecią. Poznasz ich IP oraz nazwę sieciową, po której – przy odrobinie szczęścia – zorientujesz się, kto kradnie ci łącze.